https://jwlish.tistory.com/entry/SAA-C03-%EB%84%A4%ED%8A%B8%EC%9B%8C%ED%82%B9-VPC

[SAA-C03] 네트워킹 - VPC

CIDR, Private / Public IP CIDR Classless Inter Domain Routing 클래스 없는 도메인 간 라우팅 IP 주소를 할당하는 방법으로 보안 그룹 규칙과 AWS의 네트워킹을 다룰 때 사용 CIDR의 구성 요소 기본 IP - 범위에 포

jwlish.tistory.com

CIDR, Private / Public IP

CIDR

- Classless Inter Domain Routing

- 클래스 없는 도메인 간 라우팅

- IP 주소를 할당하는 방법으로 보안 그룹 규칙과 AWS의 네트워킹을 다룰 때 사용

- CIDR의 구성 요소

- 기본 IP - 범위에 포함된 IP (10.0.0.0, 192.168.0.0 등)

- 서브넷 마스크 - IP에서 변경 가능한 비트의 개수를 정의 (/0, /16, /24, /32 등)

- https://www.ipaddressguide.com/cidr

Free IP address tools for IPv4 and IPv6 | IPAddressGuide

Free IP address tools for ping, traceroute, reverse DNS lookup, CIDR conversion, Netmask conversion, decimal conversion and IP lookup for IPv4 and IPv6

www.ipaddressguide.com

Public vs Private IP (IPv4)

- Internet Assigned Numbers Authority(IANA)에서 구축한 특정 IPv4 주소 블록은 프라이빗과 퍼블릭 주소

- 프라이빗 IP는 특정 값만 허용

- 10.0.0.0 ~ 10.255.255.255 (10.0.0.0/8) - 대형 네트워크

- 172.16.0.0 ~ 172.31.255.255 (172.16.0.0/12) - 계정 생성 시 AWS에서 제공하는 기본 VPC

- 192.168.0.0 ~ 192.168.255.255 (192.168.0.0/16) - 홈 네트워크

- 전 세계에 있는 IP 주소는 모두 인터넷상에 있는 퍼블릭 IP 주소

VPC

Default VPC Walkthrough

- 새로운 AWS 계정은 모두 기본 VPC를 가짐

- 새로운 EC2 인스턴스는 서브넷을 지정하지 않으면 기본 VPC에 실행

- 기본 VPC는 처음부터 인터넷에 연결되어 있어서 인스턴스가 인터넷에 액세스

- EC2 인스턴스는 퍼블릭 IPv4 주소를 가짐

- EC2 인스턴스를 위한 퍼블릭 및 프라이빗 IPv4 DNS 이름을 얻게 됨

VPC in AWS - IPv4

- Virtual Private Cloud

- 단일 리전에 여러 VPC 생성 가능 (리전당 최대 5개까지 가능)

- VPC마다 추가할 수 있는 CIDR는 다섯 개

- 최소 크기 /28, IP 주소 16개

- 최대 크기 /16, IP 주소 65,536개

- VPC는 프라이빗 리소스이기 때문에 프라이빗 IPv4 범위만 허용

- VPC CIDR가 다른 VPC나 네트워크 또는 기업 네트워크와 겹치지 않도록 주의

Virtual Private Cloud(VPC) - Amazon Virtual Private Cloud

Virtual Private Cloud(VPC) Virtual Private Cloud(VPC)는 사용자의 AWS 계정 전용 가상 네트워크입니다. VPC는 AWS 클라우드에서 다른 가상 네트워크와 논리적으로 분리되어 있습니다. Amazon EC2 인스턴스 같은 AWS

docs.aws.amazon.com

VPC - Subnet (IPv4)

- VPC 내부에 있는 IPv4 주소의 부분 범위

- 서브넷 범위 내에서 AWS가 IP 주소 다섯 개를 예약

- IP 주소 처음 네 개, 마지막 한 개를 서브넷마다 예약

- 예약된 IP 주소는 사용이 안되고 EC2 인스턴스에 IP로 할당되지 않음

- 10.0.0.0/24를 예로 들면 네트워크 범위는 10.0.0.0 ~ 10.0.0.255

- 10.0.0.0 - 네트워크 주소

- 10.0.0.1 - VPC 라우터용

- 10.0.0.2 - Amazon 제공 DNS에 맵핑

- 10.0.0.3 - 당장 사용되지는 않지만 나중에 필요할지 몰라서 예약

- 10.0.0.255 - 네트워크 브로드캐스트 주소

- 퍼블릭 서브넷은 보통 로드 밸런서나 전면 인프라를 위해 예약하므로 서브넷 크기가 작으면 좋음

VPC의 서브넷 - Amazon Virtual Private Cloud

이 페이지에 작업이 필요하다는 점을 알려 주셔서 감사합니다. 실망시켜 드려 죄송합니다. 잠깐 시간을 내어 설명서를 향상시킬 수 있는 방법에 대해 말씀해 주십시오.

docs.aws.amazon.com

Internet Gateway (IGW)

- 인터넷 게이트웨이는 VPC의 리소스를 인터넷에 연결하도록 허용하는 EC2 인스턴스나 Lambda 함수 등

- 수평으로 확장되고 중복성이 높음

- VPC와는 별개로 생성해야 함

- VPC는 인터넷 게이트웨이 하나에만 연결되며 인터넷 게이트웨이 역시 하나의 VPC에만 연결

- 인터넷 게이트웨이 자체는 인터넷 액세스를 허용하지 않음

- 작동을 위해 라우팅 테이블을 수정해서 사용

인터넷 게이트웨이를 사용하여 인터넷에 연결 - Amazon Virtual Private Cloud

시작 중에 퍼블릭 IPv4 주소를 인스턴스에 할당한 경우에는 인터넷에서 인스턴스에 연결할 수 있으므로, 인스턴스에 탄력적 IP 주소를 할당할 필요가 없습니다. 인스턴스에 대한 IP 주소 지정에

docs.aws.amazon.com

Bastion Host

- 퍼블릭 서브넷에 있는 Bastion Host를 통해 프라이빗 서브넷에 있는 EC2 인스턴스에 SSH로 액세스 할 수 있음

- Bastion Host를 위해서는 보안 그룹이 반드시 인터넷 액세스를 허용해야 함

- 모든 인터넷 액세스를 허용하면 보안상 위험 큼

- 기업의 퍼블릭 CIDR 액세스만 허용하거나 사용자의 인터넷만 허용

- 프라이빗 서브넷의 EC2 인스턴스 보안 그룹에서는 반드시 SSH 액세스 허용해야 함

NAT Instance

- Network Address Translation

- NAT는 네트워크 주소 변환을 뜻함

- NAT 인스턴스는 프라이빗 서브넷의 EC2 인스턴스가 인터넷에 연결되도록 허용

- NAT 인스턴스는 퍼블릭 서브넷에서 실행되어야 하고 퍼블릭 및 프라이빗 서브넷을 연결

- 소스, 대상 확인 설정을 비활성화해야 함

- NAT 인스턴스는 Elastic IP가 연결되어야 함

- 라우팅 테이블을 수정하여 프라이빗과 퍼블릭 서브넷의 EC2 인스턴스로부터 NAT 인스턴스로 트래픽 전송

- NAT AMI는 2020년 12월 31일부로 표준 지원이 종료

- NAT Gateway 사용을 권장

- 가용성이 높지 않고 초기화 설정으로 복원할 수 없음

- 여러 AZ에 ASG를 생성해야 하고 복원되는 사용자 데이터 스크립트가 필요하기에 복잡한 편

- 작은 인스턴스는 큰 인스턴스에 비교해서 대역폭이 더 작음

- 보안 그룹과 규칙을 관리해야 함

- 인바운드 - 프라이빗 서브넷으로 들어오는 HTTP/HTTPS 트래픽 허용과 SSH 허용

- 아웃바운드 - 트래픽이 나갈 수 있도록 설정

NAT 인스턴스 - Amazon Virtual Private Cloud

NAT 인스턴스 NAT AMI는 2020년 12월 31일에 표준 지원이 종료된 Amazon Linux 2018.03의 마지막 버전을 기반으로 구축되었습니다. 자세한 내용은 Amazon Linux AMI 지원 종료 블로그 게시물을 참조하세요. 이 AMI

docs.aws.amazon.com

NAT Gateway

- AWS의 관리형 NAT 인스턴스이며 높은 대역폭을 가지고 있고, 가용성이 높으며 관리할 필요가 없음

- 사용량 및 NAT Gateway의 대역폭에 따라 비용 청구

- NAT Gateway는 특정 AZ에서 생성되고 Elastic IP를 사용

- EC2 인스턴스와 같은 서브넷에서 사용할 수 없어서 다른 서브넷에서 액세스 할 때만 NAT Gateway가 도움이 됨

- 경로는 프라이빗 서브넷 → NAT Gateway → 인터넷 게이트웨이

- 대역폭은 초당 5GB이며 자동으로 초당 45GB까지 확장 가능

- 보안 그룹을 관리할 필요가 없음

NAT 게이트웨이 - Amazon Virtual Private Cloud

이 페이지에 작업이 필요하다는 점을 알려 주셔서 감사합니다. 실망시켜 드려 죄송합니다. 잠깐 시간을 내어 설명서를 향상시킬 수 있는 방법에 대해 말씀해 주십시오.

docs.aws.amazon.com

NAT Gateway 고가용성

- NAT Gateway는 단일 AZ에서 복원 가능

- AZ가 중지될 경우를 위해 다중 NAT Gateway를 여러 AZ에 두면 결함 허용 할 수 있음

- 라우팅 테이블을 통해 AZ를 서로 연결할 필요는 없음

Network Access Control List (NACL)

- 서브넷을 오가는 트래픽을 제어하는 방화벽과 비슷

- 서브넷마다 하나의 NACL이 있고 새로운 서브넷에는 기본 NACL이 할당

- NACL 규칙 정의

- 규칙은 숫자를 가지고(1 ~ 32,766), 순자가 낮을수록 우선순위가 높음

- 첫 번째 규칙 - 특정 IP에 #100 Allow, #200 Deny인 경우 100이 우선순위가 높으므로 허용

- 마지막 규칙 - *, 일치하는 규칙이 없으면 모든 요청을 거부

- AWS는 규칙을 100씩 추가하는 것을 권장

- 새로 만들어진 NACL은 기본적으로 모두 거부

- 서브넷 수준에서 특정한 IP 주소를 차단하는데 NACL이 적합

네트워크 ACL을 사용하여 서브넷에 대한 트래픽 제어 - Amazon Virtual Private Cloud

기본 네트워크 ACL의 인바운드 규칙을 수정한 경우에는, IPv6 블록을 VPC에 연결할 때 인바운드 IPv6 트래픽에 대한 허용 규칙이 자동으로 추가되지는 않습니다. 이와 마찬가지로 아웃바운드 규칙을

docs.aws.amazon.com

기본 NACL

- 기본 NACL은 연결된 서브넷을 가지고 인바운드와 아웃바운드의 모든 요청을 허용하는 특수성을 가짐

- 기본 NACL은 매우 개방적

- 수정하지 않는 것을 권장

휘발성 포트

- 클라이언트와 서버가 연결되면 포트를 사용해야 함

- 휘발성 포트는 클라이언트와 서버 간 연결이 유지되는 동안만 열림

- 휘발성 포트는 운영 체제에 따라 포트 범위가 달라짐

- IANA & Windows - 49,1252 ~ 65,535

- Linux - 32,768 ~ 60,999

- 휘발성 포트라고 불리는 것은 연결 수명을 위해서만 할당되는 무작위 포트이기 때문

네트워크 ACL을 사용하여 서브넷에 대한 트래픽 제어 - Amazon Virtual Private Cloud

기본 네트워크 ACL의 인바운드 규칙을 수정한 경우에는, IPv6 블록을 VPC에 연결할 때 인바운드 IPv6 트래픽에 대한 허용 규칙이 자동으로 추가되지는 않습니다. 이와 마찬가지로 아웃바운드 규칙을

docs.aws.amazon.com

NACL과 보안 그룹의 차이

- 보안 그룹

- 인스턴스 수준에서 작동

- 허용 규칙을 지원

- Stateful, 규칙과 무관하게 트래픽을 허용

- 모든 규칙이 평가되고 트래픽 허용 여부를 결정

- 보안 그룹은 EC2 인스턴스에 적용

- NACL

- 서브넷 수준에서 작동

- 허용과 거부 규칙을 모두 지원, 특정 IP 주소 거부 가능

- Stateless, 인바운드와 아웃바운드 규칙이 매번 평가되고 반환 트래픽은 규칙에 의해 명시적으로 허용

- 가장 높은 우선순위를 가진 것이 먼저 평가, 첫 번째 비교로 결정

- NACL은 연결된 서브넷의 모든 EC2 인스턴스에 적용

쿠버네티스 29일차

리뷰 (Review) 더보기 EC2 Instance를 이용한 Application 개발 환경 EC2 Instance에서 직접 Application 개발 / 배포 사용자 Host에서 Application 개발 후 배포 VSCode를 이용하여 EC2 Instance 연결을 통해 직접 Application

jw-coding.tistory.com

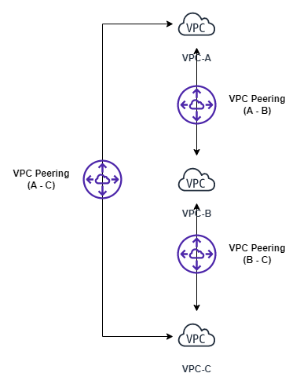

VPC 피어링

- AWS 네트워크를 사용하여 두 개의 VPC를 개별적으로 연결할 때 사용

- VPC가 모두 같은 네트워크에서 작동하도록 만들기 위함

- 겹치는 CIDR가 없어야 함

- VPC 피어링은 두 VPC 간에 발생하며 전이되지 않음, 서로 다른 VPC가 통신하려면 둘 다 VPC 피어링 활성화 필요

- EC2 인스턴스가 서로 통신할 수 있도록 각 VPC의 서브넷에 라우팅 테이블을 업데이트해야 함

- 다른 계정, 리전 간에도 VPC 피어링 가능

- 보안 그룹에서 다른 보안 그룹을 참조할 수 있는데 동일 리전의 계정간 VPC에서도 보안 그룹 참조 할 수 있음

VPC 피어링을 사용하여 VPC 연결 - Amazon Virtual Private Cloud

이 페이지에 작업이 필요하다는 점을 알려 주셔서 감사합니다. 실망시켜 드려 죄송합니다. 잠깐 시간을 내어 설명서를 향상시킬 수 있는 방법에 대해 말씀해 주십시오.

docs.aws.amazon.com

VPC 엔드포인트

- 모든 AWS 서비스는 퍼블릭에 노출되어 있고 퍼블릭 URL을 가짐

- VPC 엔드포인트를 사용하면 AWS PrivateLink를 통해 프라이빗으로 액세스

- AWS에 있는 모든 서비스에 액세스 할 때 퍼블릭 인터넷을 거치지 않고 프라이빗 네트워크를 사용할 수 있음

- VPC 엔드포인트는 중복과 수평 확장이 가능

- 인터넷 게이트웨이나 NAT Gateway 없이도 AWS 서비스에 액세스 할 수 있게 함

- 네트워크 인프라를 간단하게 만들 수 있음

- 문제 발생 시 VPC에서 DNS 설정이나 라우팅 테이블 확인

VPC 엔드포인트 - Amazon Virtual Private Cloud

VPC 엔드포인트 VPC 엔드포인트를 통해 인터넷 게이트웨이, NAT 디바이스, VPN 연결 또는 AWS Direct Connect 연결이 필요 없이 Virtual Private Cloud(VPC)와 지원 서비스 간에 연결을 설정할 수 있습니다. 따라

docs.aws.amazon.com

VPC 엔드포인트 유형

- 인터페이스 엔드포인트 (AWS PrivateLink 이용)

- ENI를 프로비저닝 하는데 ENI는 VPC의 프라이빗 IP 주소이자 AWS의 엔트리 포인트

- ENI가 있으므로 반드시 보안 그룹 연결 필요

- 대부분의 AWS 서비스를 지원

- 게이트웨이 엔드포인트

- 게이트웨이를 프로비저닝 하는데 반드시 라우팅 테이블의 대상이 되어야 함

- IP 주소를 사용하거나 보안 그룹을 사용하지 않음

- 게이트웨이 엔드포인트 대상으로는 Amazon S3와 DynamoDB 두 가지

VPC 흐름 로그

- VPC 흐름 로그는 인터페이스로 향하는 IP 트래픽 정보를 포착하는 것

- VPC 흐름 로그, 서브넷 흐름 로그, ENI 흐름 로그 세 가지가 있음

- 흐름 로그는 연결 문제를 모니터링하고 트러블 슈팅하는 데 유용

- 로그 데이터는 Amazon S3와 CloudWatch Logs에 전송할 수 있음

- AWS 관리형 인터페이스인 ELB, RDS, ElastiCache, Redshift, Workspaces, NAT Gateway 등의 정보를 포착

VPC 흐름 로그를 사용하여 IP 트래픽 로깅 - Amazon Virtual Private Cloud

VPC 흐름 로그를 사용하여 IP 트래픽 로깅 VPC 흐름 로그는 VPC의 네트워크 인터페이스에서 전송되고 수신되는 IP 트래픽에 대한 정보를 수집할 수 있는 기능입니다. 흐름 로그 데이터는 Amazon CloudWat

docs.aws.amazon.com

VPC 흐름 로그 형식

2 123456789010 eni-1235b8ca123456789 172.31.16.139 172.31.16.21 20641 22 6 20 4249 1418530010 1418530070 ACCEPT OK

2 123456789010 eni-1235b8ca123456789 172.31.9.69 172.31.9.12 49761 3389 6 20 4249 1418530010 1418530070 REJECT OK

${version} ${account-id} ${interface-id} ${srcaddr} ${dstaddr} ${srcport} ${dstport} ${protocol} ${packets} ${bytes} ${start} ${end} ${action} ${log-status}- srcaddr & dstaddr - 문제가 있는 IP를 식별

- srcport & dstport - 문제가 있는 포트 식별

- action - 보안 그룹이나 NACL에서 요청이 수락되었는지 거부되었는지 확인

- 사용량 패턴 분석이나 악성 행동 감지, 포트 스캔 등에 사용할 수 있음

AWS Site-to-Site VPN

- VPN (Virtual Private Network)

- AWS Site-to-Site VPN 서비스에서 VPN 연결은 VPC와 자체 온프레미스 간 연결을 의미

- Virtual Private Gateway (VGW)

- 단일 VPC에 연결할 수 있는 사이트 간 VPN 연결의 Amazon 측 VPN 엔드포인트

- ASN(Autonomous System Number)을 지정 가능, ASN은 인터넷에서 라우팅을 관리하기 위한 고유 번호

- Customer Gateway (CGW)

- 고객 게이트웨이 디바이스(소프트웨어 혹은 물리적 장치)에 대한 정보를 AWS에 제공하는 AWS 리소스

AWS Site-to-Site VPN란 무엇인가요? - AWS Site-to-Site VPN

이 페이지에 작업이 필요하다는 점을 알려 주셔서 감사합니다. 실망시켜 드려 죄송합니다. 잠깐 시간을 내어 설명서를 향상시킬 수 있는 방법에 대해 말씀해 주십시오.

docs.aws.amazon.com

Side-to-Site VPN 연결

- Customer Gateway Device (온프레미스)

- CGW가 퍼블릭이면 CGW의 퍼블릭 IP를 사용하여 VGW와 연결

- CGW가 프라이빗이면 NAT 장치의 공용 IP를 사용하여 CGW와 VGW를 연결

- 서브넷의 VPC에서 라우팅 전파를 활성화해야 Site-to-Site VPN 연결이 작동

- 온프레미스에서 AWS로 EC2 인스턴스 상태를 진단할 때 보안 그룹 인바운드 ICMP 프로토콜이 활성화 됐는지 확인

AWS VPN CloudHub

- CloudHub는 여러 VPN 연결을 통해 모든 사이트 간 안전한 소통을 보장

- 비용이 적게 드는 허브 및 스포크 모델로 VPN만을 활용해 서로 다른 지역 사이 기본 및 보조 네트워크 연결성에 사용

- VPC 내 CGW와 VGW 하나 사이에 Site-to-Site VPN을 생성하게 됨

- VPN 연결이므로 모든 트래픽이 퍼블릭 인터넷을 통함

- 퍼블릭 인터넷을 통하지만 VPN은 암호화됨

VPN CloudHub를 사용하여 사이트 간에 보안 통신 제공 - AWS Site-to-Site VPN

VPN CloudHub를 사용하여 사이트 간에 보안 통신 제공 다수의 AWS Site-to-Site VPN 연결을 사용하는 경우 AWS VPN CloudHub로 사이트 간에 보안 통신을 제공할 수 있습니다. 이를 통해 원격 사이트가 VPC 뿐만

docs.aws.amazon.com

AWS Direct Connect (DX)

- Direct Connect는 원격 네트워크로부터 VPC로의 전용 프라이빗 연결을 제공

- 전용 연결을 생성해야 하고 AWS Direct Connect 로케이션을 사용

- VPC에는 가상 프라이빗 게이트웨이를 설치해야 온프레미스 데이터 센터와 AWS 간 연결이 가능

- 같은 연결 상에 S3 등의 퍼블릭 리소스와 EC2 등의 프라이빗 리소스에 퍼블릭 및 프라이빗 VIF를 사용해 액세스

- Direct Connect를 사용하면 대역폭 처리량이 증가할 때나 큰 데이터 세트를 처리할 때 속도가 빨라지고 비용도 절약됨

- 인터넷 연결에 문제가 발생해도 연결 상태를 유지할 수 있어 실시간 데이터 피드를 사용하는 애플리케이션에 유용

- 하이브리드 환경 지원 (온프레미스 데이터 센터 + 클라우드 연결)

- IPv4, IPv6 둘 다 지원

- 다른 리전에 있는 하나 이상의 VPC와 연결 시 Direct Connect 게이트웨이 사용

AWS Direct Connect란 무엇입니까? - AWS Direct Connect

이 페이지에 작업이 필요하다는 점을 알려 주셔서 감사합니다. 실망시켜 드려 죄송합니다. 잠깐 시간을 내어 설명서를 향상시킬 수 있는 방법에 대해 말씀해 주십시오.

docs.aws.amazon.com

Direct Connect 유형

- 전용 연결

- 전용 연결은 1GB/s, 10GB/s, 100GB/s 속도 지원

- 고객은 물리적 전용 이더넷 포트를 할당받음

- AWS에 요청을 보내면 AWS Direct Connect 파트너가 처리를 완료

- 호스팅 연결

- 호스팅 연결은 50MB/s, 100MB/s, ..., 500MB/s, ..., 10GB/s까지 다양함

- 필요시 언제든지 용량을 추가하거나 제거하면 되므로 전용 연결보다는 유연

- 특정 요구 사항을 충족한 AWS Direct Connect 파트너만 1GB/s, 2GB/s, 5GB/s, 10GB/s 호스팅 연결을 생성 가능

- 새 연결을 만들려면 리드 타임이 한 달보다 길어질 수도 있음

Direct Connect 암호화

- Direct Connect에는 암호화 기능이 없어서 데이터가 암호화되지는 않지만 프라이빗 연결이므로 보안 유지 가능

- 암호화를 원한다면 Direct Connect와 함께 VPN을 설치해서 IPsec으로 암호화된 프라이빗 연결 가능

- 구현이 복잡하다는 단점

AWS Transit Gateway

- Transit Gateway는 중앙 허브를 통해 Amazon Virtual Private Cloud(VPC)와 온프레미스 네트워크를 연결

- 복잡한 피어링 관계를 제거하여 네트워크 간소화

- 리전 리소스이며 리전 간에 작동 가능

- Transit Gateway를 계정 간에 공유하려면 Resource Access Manager를 사용

- 리전 간 Transit Gateway를 피어링 할 수도 있음

- Transit Gateway에 라우팅 테이블을 생성해서 어느 VPC가 누구와 통신할지 어떤 연결을 액세스 할지 제한함

- 모든 트래픽 경로를 제어해서 네트워크 보안을 제공

- Direct Connect Gateway 및 VPN 연결과 함께 작동

- AWS 서비스 중 유일하게 IP 멀티캐스트를 지원하는 서비스로 IP 멀티캐스트가 나오면 Transit Gateway를 떠올릴 것

네트워크 게이트웨이 - AWS Transit Gateway - Amazon Web Services

온프레미스 재무 및 동영상 멀티캐스트 애플리케이션을 클라우드에 리프트 앤드 시프트할 수 있습니다.

aws.amazon.com

Transit Gateway : Site-to-Site VPN ECMP

- ECMP = Equal Cost Multi Path routing, 등가 다중 경로 라우팅

- 여러 최적 경로를 통해 패킷을 전달하는 라우팅 전략

- Site-to-Site VPN 연결을 많이 생성해서 AWS로의 연결 대역폭을 늘릴 때 사용하게 됨

VPC - 트래픽 미러링

- VPC에서 네트워크 트래픽을 수집하고 검사하되 방해되지 않는 방식으로 실행하는 기능

- 관리적인 보안 어플라이언스로 트래픽을 라우팅

- 수집하려는 트래픽이 있는 소스 ENI를 정의

- ENI나 NLB 중 어디로 트래픽을 보낼지 대상을 정의

- 모든 정보가 아닌 일부만 얻고 싶다면 선택적으로 필터를 사용할 수 있음

- 동일한 VPC 상에 소스와 대상이 있어야 함

- 다른 VPC라면 VPC 피어링을 활성화해야 함

- 콘텐츠 검사, 위협 모니터링, 네트워킹 문제 해결 등에 사용

What is Traffic Mirroring? - Amazon Virtual Private Cloud

What is Traffic Mirroring? Traffic Mirroring is an Amazon VPC feature that you can use to copy network traffic from an elastic network interface of type interface. You can then send the traffic to out-of-band security and monitoring appliances for: Content

docs.aws.amazon.com

송신 전용 인터넷 게이트웨이

- IPv6 트래픽에만 사용

- NAT Gateway와 비슷하지만 IPv6 전용

- VPC 인스턴스에서 IPv6 상 아웃바운드 연결을 허용하고 동시에 인터넷이 인스턴스로 IPv6 연결을 못하게 막는 역할

- 라우팅 테이블 업데이트 필요

송신 전용 인터넷 게이트웨이를 사용하여 아웃바운드 IPv6 트래픽 활성화 - Amazon Virtual Private Cloud

송신 전용 인터넷 게이트웨이를 사용하여 아웃바운드 IPv6 트래픽 활성화 외부 전용 인터넷 게이트웨이는 수평 확장되고 가용성이 높은 중복 VPC 구성 요소로서, VPC의 인스턴스에서 인터넷으로 IP

docs.aws.amazon.com

Section 요약

- CIDR - IP 범위

- VPC - Virtual Private Cloud, 가상 사설 클라우드, IPv4와 IPv6용으로 작동

- 서브넷 - CIDR가 정의된 AZ에 연결되며 퍼블릭 및 프라이빗 서브넷이 있음

- 인터넷 게이트웨이 - VPC 레벨에서 IPv4와 IPv6 인터넷 액세스를 제공

- 라우팅 테이블

- 대체 게이트웨이나 VPC 피어링 연결, VPC 엔드 포인트로 향하는 라우트를 갖도록 편집됨

- 네트워크가 VPC 내부에서 흐르도록 돕는 중요한 기능 제공

- Bastion Host - 퍼블릭 EC2 인스턴스, SSH로 프라이빗 서브넷의 EC2로 연결

- NAT Instance

- EC2 인스턴스

- 퍼블릭 및 프라이빗 서브넷에 배포되어 프라이빗 서브넷의 EC2 인스턴스에 인터넷 액세스 제공

- 오래되어서 더는 사용하지 않음

- 소스 / 대상 확인 설정을 비활성화해야 함

- 보안 그룹 규칙 수정 필요

- NAT Gateway

- AWS에서 관리

- 프라이빗 EC2 인스턴스에 확장 가능한 인터넷 액세스를 제공하고 IPv4에서만 작동

- NACL

- Network Access Control List, 방화벽 규칙

- 인바운드와 아웃바운드 액세스를 서브넷 레벨에서 정의

- 휘발성 포트 NACL이 무상태이므로 인바운드와 아웃바운드 규칙이 항상 평가됨

- 보안 그룹 - 상태가 유지, 인바운드 허용 시 아웃바운드도 바로 허용, EC2 인스턴스 레벨에서 적용

- VPC 피어링

- 두 VPC를 연결할 때 유용

- CIDR 겹치지 않는 경우에만 가능

- 비전이적이므로 VPC 세 개를 연결하려면 VPC 피어링 연결도 세 개가 필요

- VPC 엔드포인트

- AWS 서비스에서 프라이빗 액세스 제공

- Amazon S3, DynamoDB, CloudFormation, SSM 등 VPC 내 모든 서비스에서 가능

- S3, DynamoDB는 게이트웨이 엔드포인트, 나머지는 인터페이스 엔드포인트

- VPC 흐름 로그

- VPC 내 모든 패킷과 관련해 일정 레벨의 메타데이터를 얻는 방법

- Accept 및 Reject 트래픽 정보가 있음

- VPC 흐름 로그는 VPC 서브넷이나 ENI 레벨에서 생성

- 분석 과정 후 Amazon S3로 전송

- S3로 전송된 로그는 Athena로 분석하거나 CloudWatch Logs로 보내 CloudWatch Logs Insights로 분석

- Site-to-Site VPN

- 퍼블릭 인터넷을 지나는 VPN 연결

- AWS에는 VGW를, 온프레미스에는 CGW를 생성하고 VPN 연결을 구축

- AWS VPN CloudHub

- VGW를 사용해 VPC 연결을 여러 개 생상하기 위해 활용

- 허브와 스포크 간 VPN 모델로 사이트에 연결

- Direct Connect

- 데이터 센터를 완전히 비공개로 연결하는 방법

- 퍼블릭 인터넷을 통과하지 않고, 구축하는 데 시간이 걸림

- 데이터 센터를 Direct Connect 로케이션과 연결해야 작동

- 관련도가 높고 더 안전하고 연결도 안정적

- Direct Connect Gateway - 다양한 AWS 리전의 수 많은 VPC에 Direct Connect를 설정

- AWS PrivateLink / VPC 엔드포인트 서비스

- 고객 VPC에 만든 자체 VPC의 내부 서비스에 비공개로 연결

- VPC 피어링, 퍼블릭 인터넷, NAT Gateway, 라우팅 테이블은 필요 없음

- 네트워크 로드 밸런서와 ENI만 주로 함께 사용

- 네트워크를 드러내지 않은 채 VPC가 있는 서비스를 수 백, 수 천 고객 VPC에 노출할 수 있음

- AWS Transit Gateway - VPC와 VPN, Direct Connect를 위한 전이적 피어링 연결

- VPC 트래픽 미러링 - 추가 분석을 위해 ENI 등에서 네트워크 트래픽을 복사

- 송신 전용 인터넷 게이트웨이 - NAT Gateway와 비슷하지만 IPv6 전용

Network Protection on AWS

- Network Access Contorl List (NACL)

- Amazon VPC 보안 그룹

- AWS WAF (Web Application Firewall) - HTTP를 통하여 특정 서비스에 유입되는 악성 요청을 막는 방화벽

- AWS Shield & AWS Shield Advanced

- AWS Firewall Manager - 여러 계정에 적용할 수 있는 WAF, Shield 등에 대한 규칙 관리자

AWS Network Firewall

- 전체 VPC를 방화벽으로 보호하는 서비스

- AWS Network Firewall은 L3 ~ L7까지 보호

- 모든 방향에서 들어오는 모든 트래픽을 검사

- VPC 간 트래픽

- 인터넷 아웃바운드, 인터넷 인바운드

- Direct Connect와 Site-to-Site VPN 연결까지 포함

- 규칙을 정의하기만 하면 모든 동작을 제어할 수 있음

- 내부적으로 Network Firewall은 AWS Gateway Load Balancer를 사용

- AWS에서 자체 어플라이언스를 통해 트래픽을 관리하므로 AWS Network Firewall에 자체 규칙을 갖추고 있음

- 중앙 집중식으로 관리되며 여러 계정과 VPC에 적용

- AWS Network Firewall에서는 네트워크 트래픽을 세부적으로 관리

- VPC 수준에서 수천 개의 규칙을 지원

- IP와 포트별로 필터링 가능

- 프로토콜별 필터링 가능

- 도메인별 필터링 가능

- regex 등을 이용한 일반 패턴 매칭 가능

- 트래픽 허용, 차단, 알림 등을 설정해서 설정한 규칙에 맞는 트래픽을 필터링 할 수 있음

- 활성 플로우 검사를 통해 침입 방지 능력을 갖출 수 있음

- 모든 규칙 일지는 Amazon S3와 CloudWatch Logs 및 Kinesis Data Firehose로 전송해 분석할 수 있음

관리형 네트워크 방화벽 - AWS Network Firewall - Amazon Web Services

Network Firewall을 사용하여 필수적인 네트워크 보호 기능을 손쉽게 배포하는 방법을 자세히 알아봅니다.

aws.amazon.com

What is AWS Network Firewall? - AWS Network Firewall

What is AWS Network Firewall? AWS Network Firewall is a stateful, managed, network firewall and intrusion detection and prevention service for your virtual private cloud (VPC) that you created in Amazon Virtual Private Cloud (Amazon VPC). With Network Fire

docs.aws.amazon.com

'자격증 > SAA-C03' 카테고리의 다른 글

| [SAA-C03] 기타 서비스 (1) | 2023.02.22 |

|---|---|

| [SAA-C03] 재해 복구 및 마이그레이션 (0) | 2023.02.21 |

| [SAA-C03] AWS 보안 및 암호화 (0) | 2023.02.19 |

| [SAA-C03] IAM (Identity and Access Management) - 고급 (3) | 2023.02.17 |

| [SAA-C03] AWS 모니터링 및 감사 - CloudWatch, CloudTrail, Config (0) | 2023.02.16 |